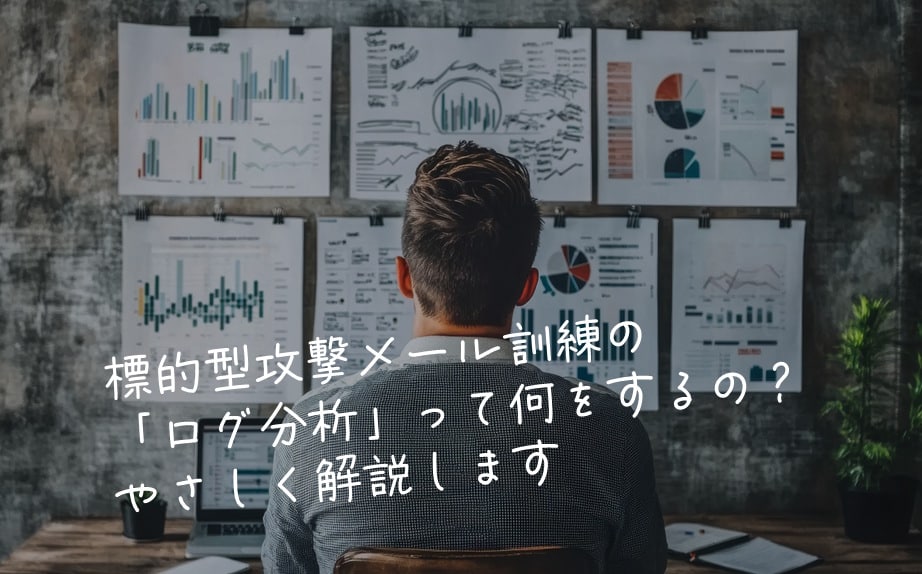

📨 訓練メールを送った“その後”、どうしていますか?

標的型攻撃メールの訓練を行ったあと、

「メールを開いた人は何人?」「リンクをクリックしたのは誰?」

そんな結果が気になる方も多いはず。

そうしたデータを集めて・整理して・振り返る作業のことを、

セキュリティの世界では**「ログ分析」**と呼びます。

今回はこのログ分析について、

「なぜ大事なの?」「どうやるの?」をわかりやすくご紹介します!

🧭 なぜログ分析が必要なの?

訓練をやりっぱなしにしてしまうと……

- 社員がどこで引っかかりやすいか、分からない

- 改善策を立てられない

- 効果測定ができず、経営層にも報告しづらい

という“もったいない”結果になってしまいます。

💡 ログを分析すれば、「次につなげる訓練」ができるようになります!

📊 ログで分かる主な項目は?

| ログ項目 | 内容 |

|---|---|

| 開封ログ | メールが開かれたかどうか |

| クリックログ | メール内のリンクがクリックされたか |

| クリック日時 | 何時何分にクリックされたか |

| プログラム実行ログ | 添付ファイルに仕掛けられたプログラムが実行されたか |

| プログラム実行日時 | 何時何分にプログラムが実行されたか |

| ページアクセスログ | これは訓練です!のページにアクセスしたか |

| ボタンクリックログ | Webページ上のボタンを押したか |

| 端末情報(オプション) | どの端末やOSで開かれたか(場合による) |

| アクセス元IPアドレス | どのIPアドレスからアクセスがあったか |

実施する訓練の種類によって、取得できる情報に違いはあるものの、これらの情報をもとに、

「どのくらいの社員が騙されそうになったか」

「特定の部署で反応が多かったか」などが見えてきます。

なお、メールが開かれたかどうか(メールを読んだかどうか)を示す「開封ログ」についてはご質問をいただくことが多いのですが、現在は取得することが難しい情報となっています。

リンクをクリックしなかった人について、メールを読んだ上でクリックしなかったのか?それとも、メール自体を読んでいないからクリックしなかったのか?を判別するために、メールを読んだかどうかを知りたいというニーズは多いです。

この「開封ログ」については、昔は取得する方法がありましたが、メールを読んだかどうかがわかるということは、そのメールアドレスが実際に使われているかどうかがわかることになるため、メールアドレス情報を販売する業者に悪用されたことから、今では第三者が勝手に開封ログを取得することはできなくなっています。

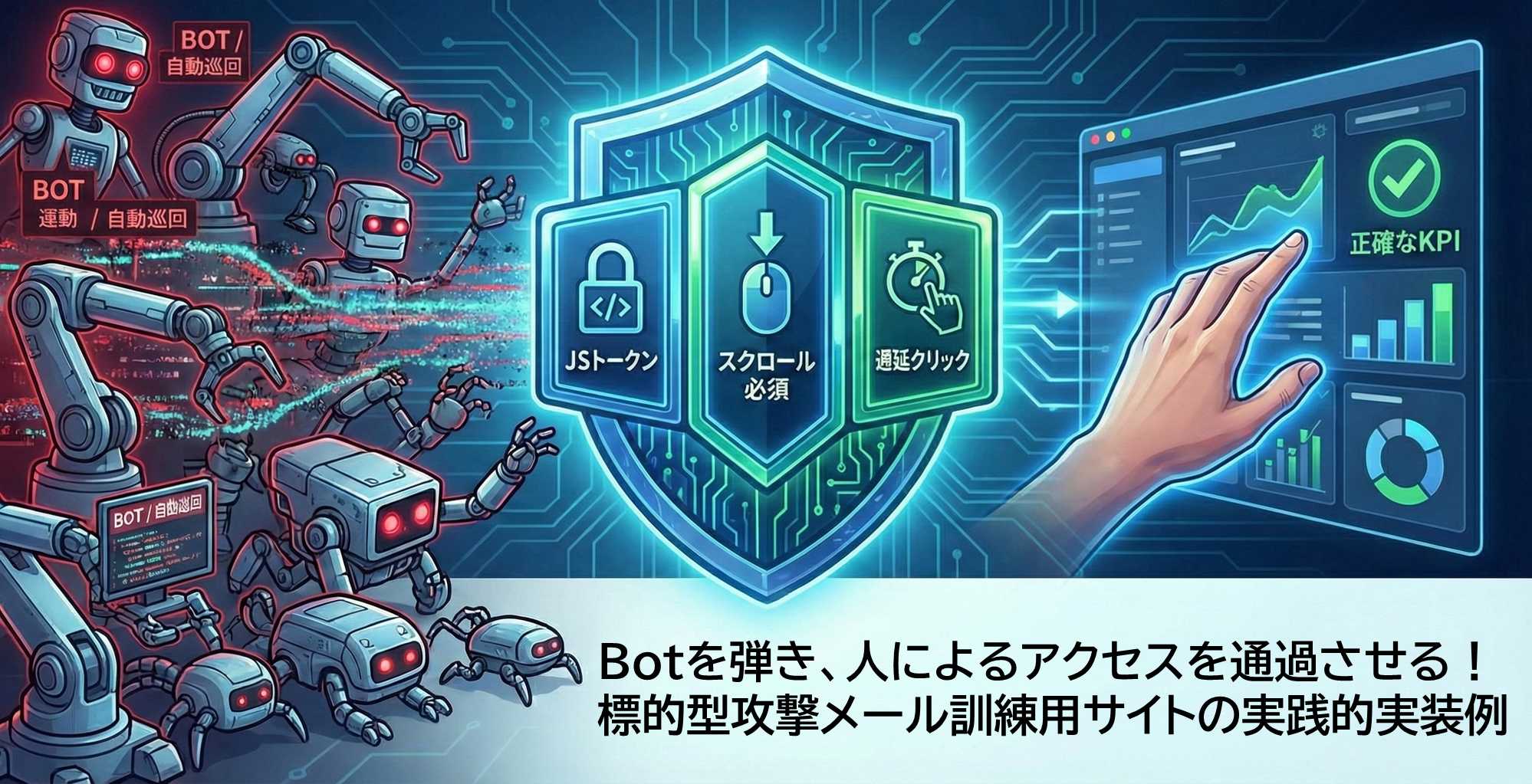

📌セキュリティシステムからの機械的なアクセスに注意

ログ情報として取得できる情報は、必ずしも、訓練メールを受信した人による操作のログだけとは限りません。

実は、セキュリティ対策システムやソフトウェアの多くは、メールやファイル内に含まれるURLをチェックし、そのURLのアクセス先が不審なサイトでないかどうかを調査する目的で、セキュリティ対策システムを販売するメーカーが保有するサーバーからそのURLにアクセスを行うといったことを行っています。

このようなことは公には周知されていないため、ログを取得すると、例えば、会社に誰も居ないはずの深夜にクリックされた記録が発生するといったことが起こり、訓練実施システムの不具合なのではないか?といった話が出たりするのですが、ログに記録されたアクセス元のIPアドレス情報を確認すると、どうやらセキュリティ対策システムによるアクセスのようであるとわかったりします。

このため、ログを分析する際は、こうしたセキュリティ対策システムなどからのアクセスがないかどうかを確認し、不要なログは除外して分析を行うことが必要となる点に注意してください。

【参考】訓練実施後、訓練メールなんて開いてないですけど?と言われたら?

🛠 ログ分析のやさしい進め方(5ステップ)

✅ ステップ1:まずは数字を見てみる

訓練後に出力されるログ一覧で、クリック率をチェックしてみましょう。

例:リンククリック率:12%

この段階ではざっくり傾向をつかむだけでOKです。

✅ ステップ2:「部署別」「日付別」で分けてみる

たとえば…

- ある部署だけクリック率が高かった

- 特定の日だけ反応が多かった

こうした傾向がわかれば、ピンポイントで注意喚起できます。

✅ ステップ3:「反応が早い人」「遅い人」も見る

意外と役立つのが、

- メールをすぐ開く人

- 数時間後に開く人

などの行動パターンです。勤務スタイルによって訓練タイミングを変えるヒントになります。

訓練を実施すると、先に訓練メールを受け取った方が不審なメールの情報として周囲に共有を行ったりすることもあるため、数時間後に開いた人は、実は訓練メールだとわかっていてあえてリンクをクリックしたなんていうこともあります。

このように、実際に訓練メールを受信している現場の状況なども情報として収集していると、訓練を実施した際のリアルな状況や、社員の”心理状況”なども垣間見ることができるため、クリックした人については「何故クリックしたのか?」、クリックしていない人については「何故クリックしなかったのか?」を深掘りして考えることで、様々なことが見えてくるのがこのステップになります。

✅ ステップ4:匿名 or 実名の使い分け

- 全社向けに報告する際は「匿名集計」

- 社内教育の一環として行う場合は「個別フィードバック」

状況に応じてログの使い方を選びましょう。

⚠ 個人を責めるためではなく、「どうすれば防げるか」を考えるための材料に!

✅ ステップ5:前回との比較で“成長”を見える化

たとえば…

| 回数 | クリック率 |

|---|---|

| 第1回 | 17% |

| 第2回 | 9% |

| 第3回 | 5% |

このように数値の変化が見えると、 「訓練がちゃんと効果を出している!」と実感できますし、経営層への報告資料にも使えます。

📝 まとめ:ログは“気づき”の宝庫!

標的型攻撃メール訓練は、やって終わりではありません。

🔎 ログを分析することで、訓練の価値は何倍にも高まります。

社員の“ひっかかりポイント”を見つける

→ 対策を考える

→ 次の訓練で反映する

このサイクルをまわせば、少しずつ「だまされにくい組織」に近づいていけるはずです。