標的型攻撃メール訓練におけるクリック判定の仕組み

標的型攻撃メール訓練を実施すると、こんな質問が寄せられることがありませんか?

「メールをクリックしただけなのに、なぜ自分がクリックしたとわかるのですか?」

確かに、URLリンクを踏んだだけで「自分が特定された」と感じるのは不思議かもしれません。

ですが、その背後には技術的にきちんと設計されたトラッキングの仕組みがあります。

本記事では、訓練メールにおけるクリック検知の仕組みについて解説していきます。

🔗 URLに“識別子”が埋め込まれている

標的型攻撃メール訓練に使われるURLは、一見すると普通のWebリンクに見えますが、

実際には**クリックしたユーザーを特定できる“パラメータ”**が付加されています。

▼ 例(典型的なリンク構造)

https://training.example.jp/click?uid=E123456この uid=E123456 は、訓練システムが付与した**社員ごとの一意な識別子(ユニークID)**です。

ユニークIDは社員ごとに異なるものを付与してメールを送信するため、ユニークIDが付与されたURLリンクをクリックするのはそのメールを受け取った社員だけとなるので、そのURLにアクセスがあったら、そのメールを受け取った社員がアクセスしたとみなせるというのが、基本的な考え方になります。

但し、URLリンク自体は誰でもアクセスができるものになりますので、メールが他者に転送されたり、SNSで共有されるなどした場合は、複数の人がそのURLにアクセスすることになってしまいます。

この場合はURLにアクセスがあったことはわかりますが、ユニークID以外にアクセスした人を区別する情報が無ければアクセスした人を区別することができないので、訓練実施結果としては、他者がアクセスしたとしても、そのユニークIDが付与されたメールを受け取った人がアクセスしたものとしてカウントされてしまうということになります。

この点に関しては、アクセス元のIPアドレスの情報やユーザーエージェント情報など、Webサーバ側で取得可能な他の情報を組み合わせて判別することになります。

🖥 クリック=Webサーバーへのアクセス

社員がこのリンクをクリックすると、ブラウザは訓練サーバーへHTTPリクエストを送信します。

このリクエストには以下のような情報が含まれます:

- 🔹 URLに含まれた識別子(例:uid=E123456)

- 🔹 アクセス時刻

- 🔹 アクセス元のIPアドレス

- 🔹 ブラウザやOSの情報(User-Agent)

訓練サーバー側では、これらの情報をログに記録し、「誰が」「いつ」クリックしたかを正確に可視化できます。

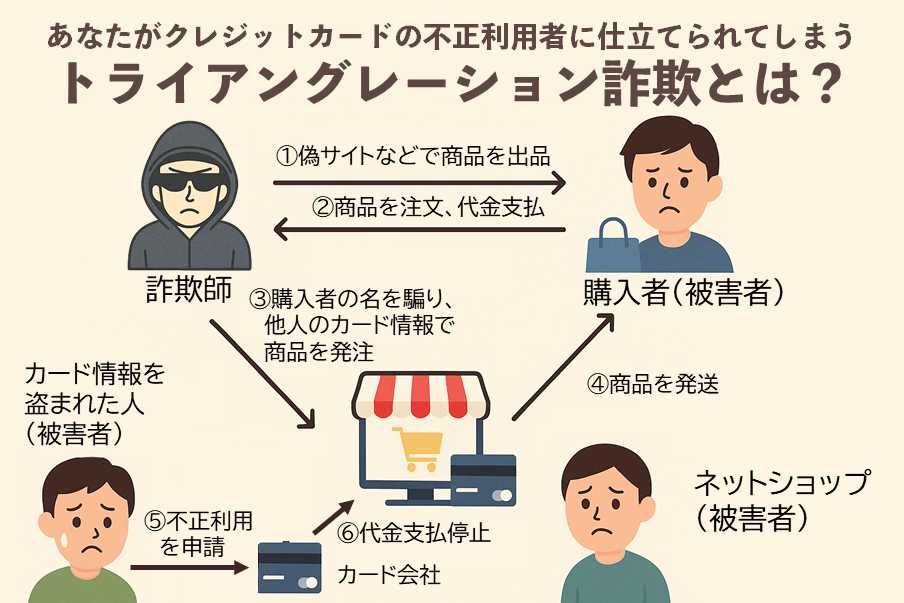

📧 メール開封との違い

混同されがちですが、「メールの開封」と「リンクのクリック」は別の仕組みで検出されます。

| 判定対象 | 検出方法 | 精度 |

|---|---|---|

| メール開封 | トラッキングピクセル(画像読み込み) | △(画像を非表示設定にしていると検出できない) |

| URLクリック | リンクへのHTTPアクセス | ◎(明確なアクセスログが残る) |

精度の欄に記載しているとおり、メール開封はトラッキングピクセル(Webビーコンと呼ばれるもの)が機能する場合のみカウントすることができるのですが、今のメールソフトではデフォルトで画像が非表示にされているため、受信者が明示的に表示させない限りはカウントができないという欠点があります。

そのため、開封率は参考値であり、クリック率のほうが信頼度の高い指標といえます。

🤔「VPNを使っていたらバレないのでは?」という誤解

よくある誤解のひとつに、

「VPNや私用スマホからアクセスしたらバレないのでは?」

というものがありますが、結論から言えばバレます。

なぜなら、訓練では「誰が送信したメール内の、どのリンクにアクセスしたか」をURLパラメータで特定しており、IPや端末の情報に依存せずとも個人は識別可能です。

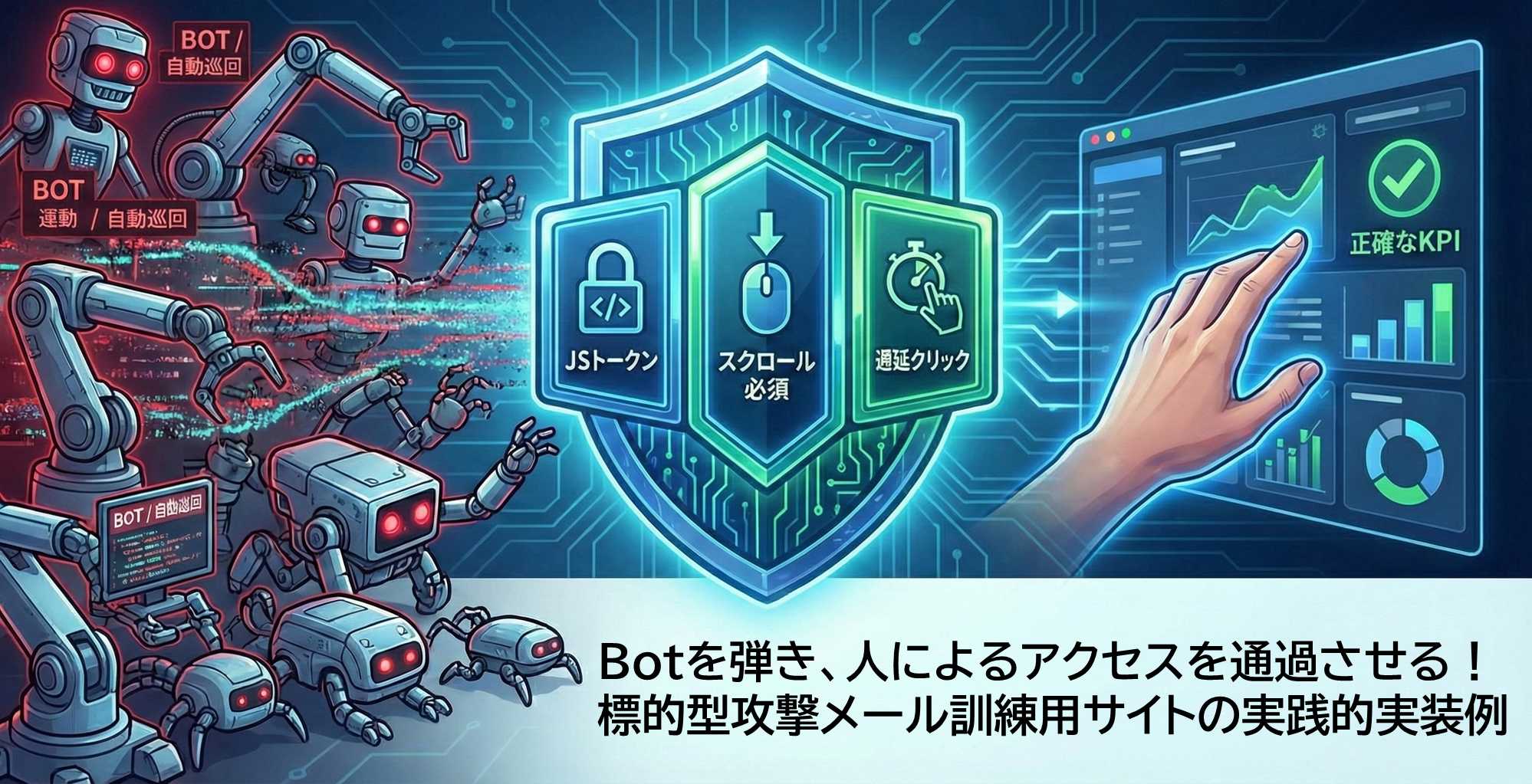

🧠 さらに高度なログ取得の例

訓練サービスによっては、クリック後に表示されるページで以下のような動作ログも取得しています:

- ✅ 入力フォームの選択有無(例:ID・パスワード欄をクリックしたか)

- ✅ キーボード入力の有無(JavaScriptで取得)

- ✅ 画面滞在時間・遷移操作などのマウスイベントログ

これらを通じて、単に「クリックした」だけでなく、**「どこまで行動を進めたか」**という行動分析が可能になります。

この点については、Web広告のクリックトラッキングの仕組みと大体同じとなります。

🛡️ なぜ“バレる”ことが重要なのか?

訓練における「クリック検出」は、社員を責めるための仕組みではありません。

むしろ、そのログをもとに、

- 誰が騙されやすいのか

- どんなメールの形式に引っかかりやすいのか

- 報告や共有が行われたかどうか

を可視化し、再発防止のための教育設計や組織改善につなげるためのデータとして使うのが正しい使い方となります。

もし、クリックしたことを叱責するような訓練が行われていた場合は、訓練を実施している担当者に対して、そのような訓練のやり方は間違っているということを主張すべきだと思います。

また、訓練実施担当者自身はクリックしたことを叱責することは間違っていると思っていても、クリックした方の上長や所属組織の管理職の方は、自組織の成績が悪く見えてしまうことに怒りを覚えて、クリックした方を叱責してしまうということがあります。

このようなことは、組織内に「クリックした=悪いことをした」「クリック率が高い=悪いことである」という認識がはびこってしまっていることに原因があります。

クリックしてしまったこと自体は、もし本物の攻撃であれば被害に遭ってしまうことに繋がるために良くないことではありますが、組織に損害を与えようと考えて意図的に行った行為ではないのであれば、クリックしてしまったこと自体を”悪いこと”と考えることは正しくありません。

もし、組織内にそのような認識が根付いてしまっている場合は、そのような認識を払拭することも、訓練実施における課題の一つして取り組むことが必要だと思います。

📘 まとめ

| 項目 | 内容 |

|---|---|

| クリック判定の仕組み | URLに埋め込まれたユーザー識別子による |

| 特定方法 | リンククリック時のアクセスログ(uid, IP, User-Agent) |

| 誤解しやすい点 | VPN使用や端末を変えても、URLで個人特定可能 |

| 目的 | セキュリティ教育とリスク可視化のための分析データ収集 |

社員に「クリックしたことがバレるのが怖い」と思わせたり、管理職に「部下がクリックしたら上司の責任」などと思わせるのではなく、**「クリックしてしまっても、そこから何を学ぶかが大事」**という考え方を伝えることが、訓練を成功させる鍵です。