Google翻訳のURLをクリックした先がフィッシングサイトだった

という話、聞いたことはありますか?

フィッシング詐欺メールの中には、**Googleの正規ドメイン「translate.google.co.jp」**を悪用した手口があります。

本来はWebサイトを他の言語に翻訳するGoogleのサービスですが、このサービスで提供されるURLを、フィッシングサイトに誘導するURLとして悪用する手口です。

今回は、この手口の仕組みと、騙されないために私たちが気をつけるべきポイントについて解説します。

🧠 なぜ「Google翻訳」が使われるの?

フィッシング詐欺では、ユーザーの**「安心感」や「油断」**を狙ってきます。

そこで悪用されているのが「Google翻訳」です。

🎯 ポイントはここ!

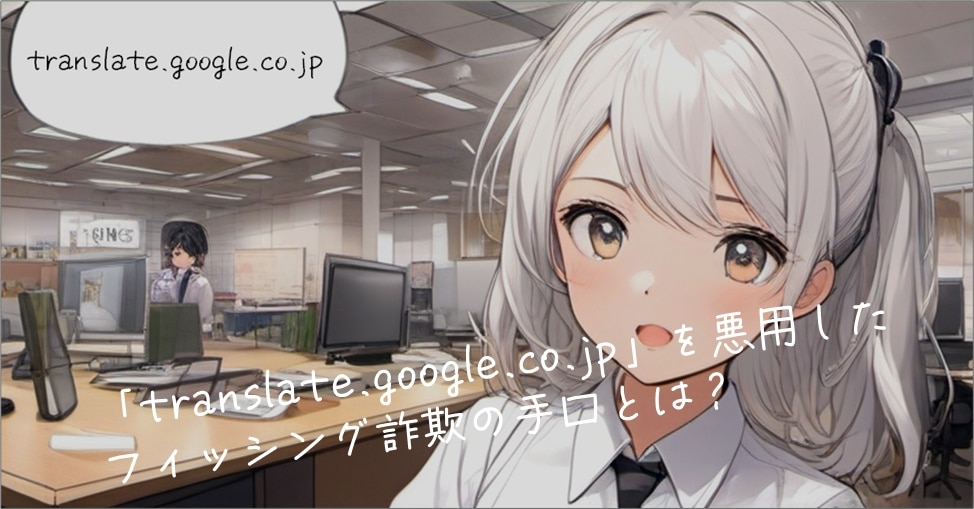

- URLが「translate.google.co.jp」で始まる

- Googleのサイトの中で表示されているように見える

- 翻訳されたページ内に「偽のログイン画面」が表示される

つまり…

Googleの正規サービスに見える形で、偽サイトにアクセスさせることができてしまうのです。

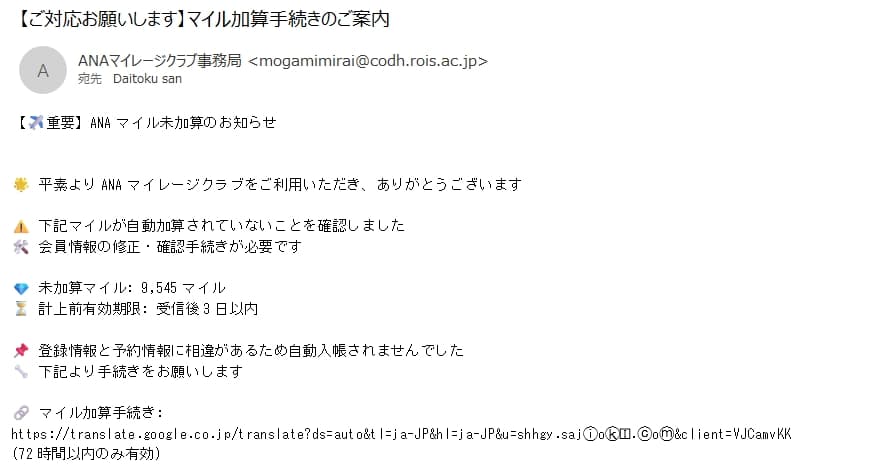

🧪 実際の手口を見てみましょう

▼ フィッシングメールの例:

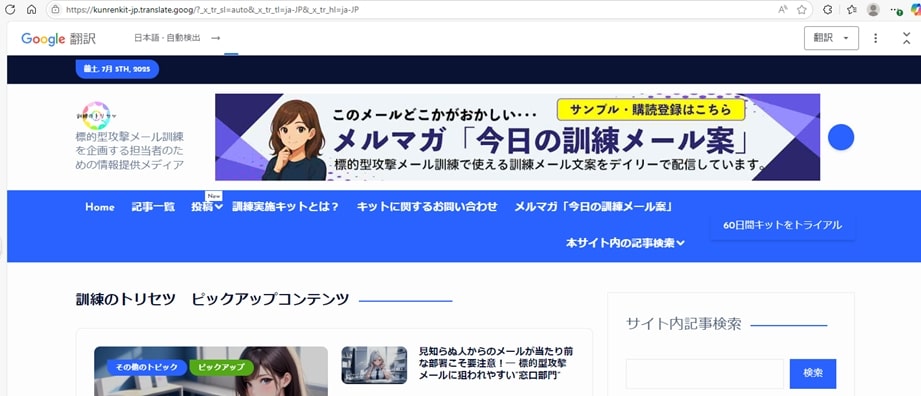

▼ リンク先の画面:

リンクをクリックすると、Google翻訳の画面上に、まるで本物のログインページのような画面が表示されます。Google翻訳の枠の中に表示されることで「これは大丈夫そう」と感じさせてしまうのが、この手口の怖いところです。

▼ u=~の部分を変えればどのサイトにも誘導できる:

例えば、u=~の部分をu=kunrenkit.jp に変えてURLにアクセスすると、以下のように本サイトの画面が表示されます。

Googleで翻訳しているだけだし、大丈夫そうと思わせた上に、本物のサイトそっくりのサイトが表示されていたら、それがフィッシングサイトだとは気づかない人もいるでしょう。これが、この手口が使われる理由です。

🔍 なぜ気づきにくいのか?

| 特徴 | 理由 |

|---|---|

| ✅ Googleドメインで始まる | URLの最初が translate.google.co.jp なので信頼してしまう |

| ✅ Google翻訳の枠の中に表示 | 「Googleで翻訳してるだけ」と誤認しがち |

| ✅ 見た目は本物そっくり | ロゴやデザインを巧妙に再現している |

googleといった自分がよく知っているドメイン名であるなど、URLが不審なドメイン名で始まっていなければ大丈夫と思い込んでいると、このような手口にまんまと騙されてしまうことになります。

🛡️ 騙されないためのチェックポイント

以下の点に注意して、被害を防ぎましょう!

✅ URLを最後まで確認する

- Google翻訳リンクでは、

u=の後が本当のリンク先 - たとえば

https://translate.google.co.jp/translate?u=http://phishingsite.comの場合、

**「http://phishingsite.com」こそが本当の目的地**です

✅ 翻訳ページにログイン画面が表示されたら即閉じる

- 正規のログインページを「Google翻訳」内に表示する必要は普通に考えればありえません。

何故こうしたことをする必要があるのだろうか?と疑問を少しでも感じた場合は、一旦、立ち止まる癖を付けましょう。

✅ よく使うサービスは検索せずブックマークからアクセス

- 安全確認の手間も省けて一石二鳥です。メール内のリンクからではなく、安全であると既にわかっている正規のURLからアクセスを行う癖を付けることが何よりの安全策です。

💬 企業や組織が取るべき対策

- 社員向けに**「Google翻訳を経由した偽サイト」のリスクを周知**

- セキュリティ教育や訓練の中にこの手口を再現した演習を組み込む

- メールセキュリティで

translate.google.co.jp/translate?u=を含むURLをフィルタリング対象に

標的型攻撃メール訓練を実施する際、社員がある程度慣れていると、リンク先のドメイン名を見ただけで訓練だと気づいてしまうので、リンク先のドメイン名をどうにかしたいというニーズもあるかと思います。

短縮URLを使うのも一つの方法ですが、Google翻訳を利用した手口についてはまだ訓練として実施していないということであれば、この手口の解説も兼ねて、リンク先としてtranslate.google.co.jpを利用するのも一案だと思います。

✍️ まとめ

「Googleのドメインだから安心」と思い込んでいませんか?

この手口は、そうした油断につけ込む非常に巧妙なフィッシング詐欺です。

そして、Google翻訳の悪用に限らず、似たような手口は他に幾つもあります。

「translate.google.co.jp」という正規のURLの中に、偽のログイン画面がひそんでいる——

そんなケースもあると知っておくことが、被害を防ぐ第一歩になります。