標的型攻撃メール訓練の結果を正しく評価するために

標的型攻撃メール訓練を実施した際、リンクをクリックしたアクセスログに記録された「IPアドレス」を手がかりに、

「一体、誰がクリックしたのか?」

を調べなければならない場面は少なくありません。

とはいえ、IPアドレスは数字が並んでいるだけなので、IPアドレスを見ただけではすぐに誰がクリックしたかを特定するのは難しいのが実情です。

そこで今回は、アクセス元IPアドレスの所有者情報を調べるための方法を、無料ツールと有料サービスの違いも交えて、実践的に解説します。

✅IPアドレスから分かること、分からないこと

まず最初に、**IPアドレスから「分かること」と「分からないこと」**を整理しておきましょう。

| 分かること | 分からないこと |

|---|---|

| ・使用している通信事業者(ISP) ・割り当て地域(都道府県レベル) ・法人か個人かの区別(ある程度) | ・クリックした社員の氏名 ・社内のどの端末か(NAT環境では困難) ・本人が本当に操作したかどうか |

つまり、IPアドレスはヒントの1つではありますが、決定的な証拠にはなりません。

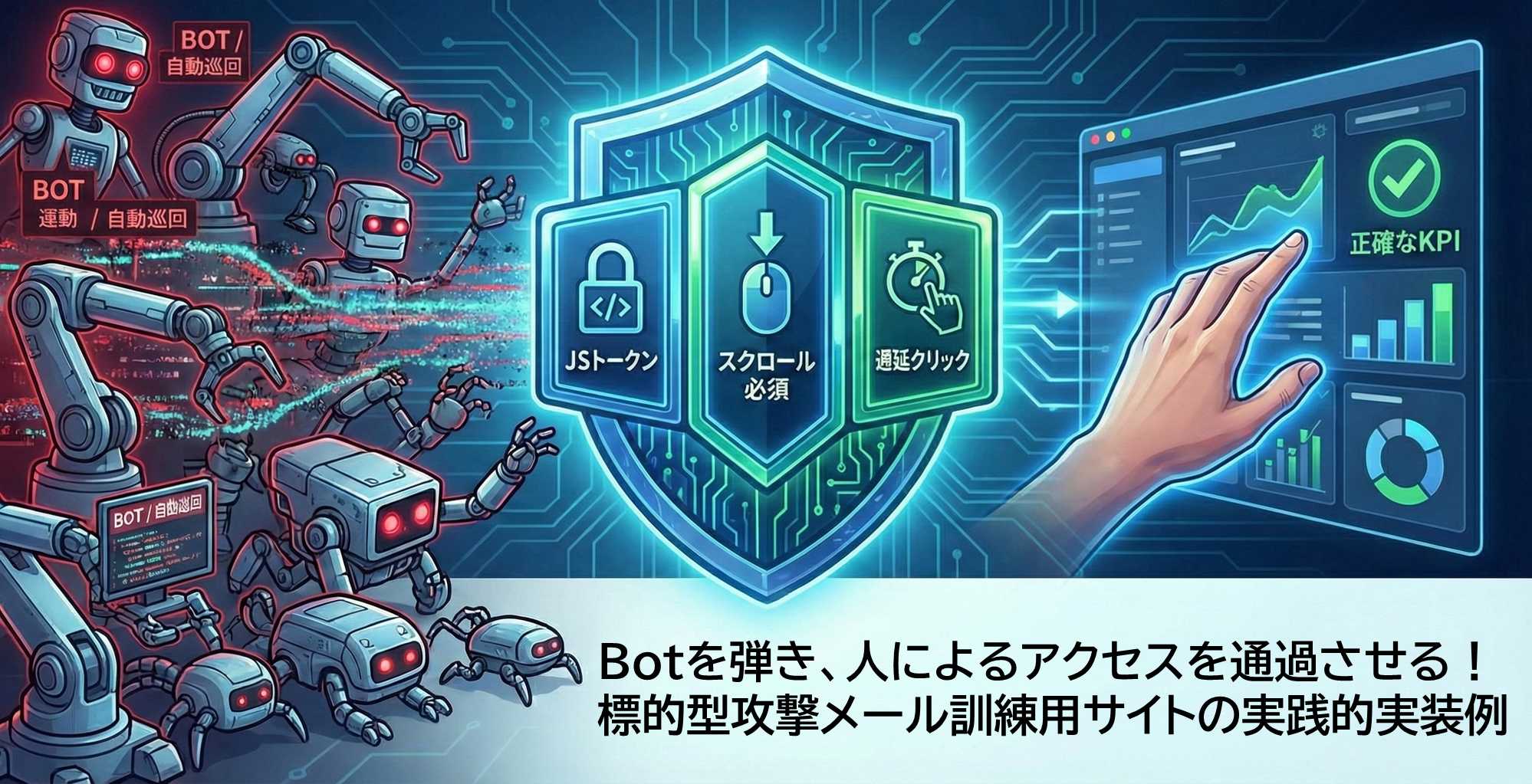

しかし、ウイルススキャンやリンク安全性の確認を目的に、メールセキュリティソフトをはじめとするセキュリティ対策製品やセキュリティ対策サービスが自動的にリンク先にアクセスを行う場合、製品やサービスを提供する業者が運用するシステムからアクセスが行われるケースも多いため、アクセス元のIPアドレスの情報を調べることは、自社からのアクセスであるのか、それとも、業者が運用するシステムからのアクセスであるのかを判別することに大いに役立ちます。

例えば、Microsoft Defenderによるアクセスであれば、アクセス元のIPアドレスの情報は「MICROSOFT-CORP-MSN-AS-BLOCK」となるため、このIPアドレスからのアクセスは社員がリンクをクリックしたことに依るものではなく、Microsoft Defenderからのアクセスであると判断できることになります。

但し、Microsoft Azureで提供されているVirtual Desktopなどに割り当てられるグローバルアドレスもIPアドレスの情報は「MICROSOFT-CORP-MSN-AS-BLOCK」となるため、Azureの仮想PC端末を社員に提供しているような環境では注意が必要です。

🛠【手順】アクセス元IPアドレスの所有者情報を調べる方法

① Whois検索サービスを使う(無料)

🔹おすすめのWhois検索サイト

- JPNIC(日本):https://www.nic.ad.jp/ja/whois/

- APNIC(アジア太平洋):https://www.apnic.net/

- ipinfo.io(世界対応):https://ipinfo.io/

- CMAN :https://www.cman.jp/network/support/ip.html

🔹使い方

- 対象のIPアドレスをコピー(例:133.106.34.58)

- 上記サイトにアクセスして、検索欄にIPアドレスを入力

- 検索結果に表示されるのは…

- 割り当て組織(例:楽天モバイル株式会社)

- ネットワーク範囲(例:133.106.8.0-133.106.255.255)

- 管理者情報(あれば)

✅無料サービスのメリット

- 完全無料で使える

- 登録不要ですぐに調べられる

- 信頼性のある公式情報が多い

❌無料サービスの限界

- 無料である分、表示される情報が限られてしまう

- 一定時間内での検索件数に制限がある

- 複数のIPアドレスを一括で検索することができない(但し、ipinfo.ioはAPI対応)

調べる対象となるIPアドレスの数が少なく、1つ1つ手作業で調べても苦にならないようであれば、こうしたサービスを利用することで、費用がかからずにIPアドレス情報を確認することができます。

② 詳細な調査や一括検索を行いたい場合:有料サービス

🔹代表的な有料サービス

| サービス名 | 特徴 | 月額費用目安 |

|---|---|---|

| ipinfo.io Pro | 法人名、ASN番号、VPN判定、Bot判定も可能 | 月額$49〜 |

| MaxMind GeoIP2 | 位置情報に強く、企業向け情報も提供 | 数千円〜 |

| Threat Intelligence系(Recorded Futureなど) | 攻撃元調査やリスクスコア化に対応 | 法人向けプランあり |

✅有料サービスのメリット

- より詳細な情報(企業名・VPN使用有無など)が得られる

- APIを使った一括検索が可能

- セキュリティリスク評価にも応用可能

❌有料サービスの注意点

- 費用がかかる(無料枠には制限あり)

- 精度はサービス依存(情報が最新でない場合もある)

- 利用規約に注意が必要

訓練実施対象の社員数が多い、リモートワークや外出先からのアクセスが多いなど、記録されるアクセス元のIPアドレスの件数が多く、確認対象となるIPアドレスの数が多くなるような環境では、1つ1つ手作業で調べるのはさすがに無理が生じてきます。

このような場合は費用はかかるものの、有料のサービスを利用して一括でIPアドレス情報を調べるのが現実的な対応となってきます。

ちなみに、標的型攻撃メール対応訓練実施キットでは「MaxMind GeoIP2」を利用していますので、キットを活用して標的型攻撃メール訓練を実施いただいた場合、開封者情報には「MaxMind GeoIP2」から取得した情報も記録されるようになっています。

💡現場での活用ポイント

🔸**「誰がクリックしたか分からない」場合に慌てず冷静に対処することが大切です。**

- IPアドレスの調査はあくまで参考情報

- 本人確認は、複数の情報(端末情報、時間帯など)と照合して判断

- 社内ネットワーク内でのクリックなら、プロキシやDHCPログとの突き合わせも有効です

IPアドレスやユーザーエージェント情報、また、アクセス元のスクリーンサイズ情報など、複数の情報を総合することで、セキュリティ対策ソフトなどによる機械的なアクセスであるのか、それとも人によるアクセスであるのか、おおよそのあたりを付けることができます。

それでも判別が付かないという場合は、本人にヒアリングを行うことで、本人が訓練メールを受信した際の状況がわかることもあります。

なお、一度調べたIPアドレスの情報は一覧として保存し、次回の訓練で利用できるようストックしておきましょう。データを蓄積していくことで、効率的に調査ができるようになります。

🚨社員に気づきを与える材料としても活用できます!

訓練メールのクリック者に対して、

「このIPアドレス、あなたのスマホからの通信のようですが…」

といった事実を示すことで、本人へのフィードバックがより説得力を持ちます。

「アクセスした覚えがない」と主張する方も、こうした事実を提示することで、

「そういえばアクセスしたかも」と思い出してもらえることもあるので、

アクセス情報は単なる情報ではなく、気づきを与える貴重な情報でもあります。

また、アクセス元がわかることで、「こんなところからもアクセスがあるんだ」と気づかされることもあります。

特に、メールセキュリティソフトをはじめとするセキュリティ対策製品やセキュリティ対策サービスが自動的にリンク先にアクセスを行うケースでは、そのようなアクセスが発生することを利用者側が全く知らないことも多いので、こうしたことに気づくきっかけになるという点でも、アクセス元のIPアドレス情報は貴重な情報と言えるでしょう。

【参考リンク】

「自分はクリックしていない」と言われたら?訓練メールのクリックログと本人の言い分が食い違う理由とは?:👉https://kunrenkit.jp/1920/