「便利な連携」が悪用される時代へ

オンラインバンク、証券口座、決済アプリ――

私たちが日常的に使っているデジタルサービスは、便利に連携できることが当たり前になりました。

たとえば、あるサービスでチャージした電子マネーを、別のサービスで利用したり出金したりする。

こうした連携は、利便性を大きく向上させる一方で、複数サービスをまたいだ犯罪に悪用されてしまう可能性にも繋がっています。

💡【実例】PayPayにチャージされた金額を利用してオンラインで賭けを行い、賞金として出金するというマネーロンダリングの手口(参考記事はこちら)。

✅マネーロンダリングに応用できるサービスが狙われている

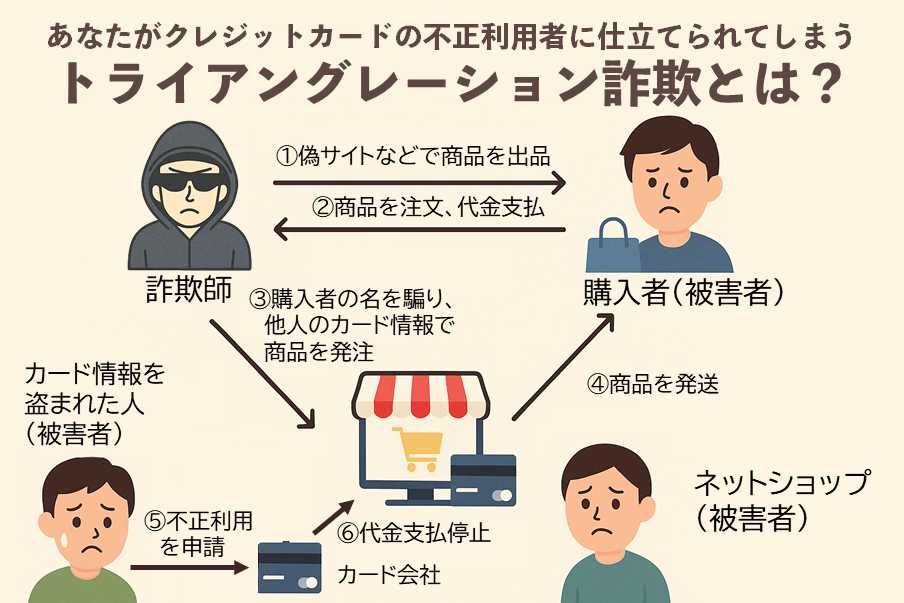

犯罪対策が進んだことで、詐欺には成功しても、肝心のお金を出金することは容易ではなくなりました。このため、盗んだお金をどうやって手に入れるか?というフィッシング詐欺における”出口戦略“は犯罪者にとって関心事と言えます。

この一つが「マネーロンダリング」であり、オンライン証券のアカウントを乗っ取り、乗っ取ったアカウントが保有している株を売り払って特定の株を一斉に買い、株価を意図的につり上げて売り抜けるというのは、犯罪者にとっては好都合な手口となりました。

PayPayからチャージしたお金で馬券を購入して賞金を得るというのもマネーロンダリングの手法の一つであり、利用者にとって便利なサービスが増え、様々なサービスが絡んで仕組みが複雑になればなるほど、サービスの穴が生まれやすい状況は、犯罪者にとってはまさに狙い目となっています。

🤔本当に問題なのは「連携機能」そのものなのか?

「便利な連携が危険だ」と言ってしまうのは、少し短絡的かもしれません。

問題の本質は、むしろ以下のような点にあります:

- 認証・認可プロセスの甘さ

- 異常検知や行動分析の欠如

- ユーザーへの情報提供不足

- リスクに関するユーザー側の理解不足

連携されたサービス自体に問題があるのではなく、「連携によって何ができるか」を正しく制御・監視できていないこと、また、「連携することにどのようなリスクが潜んでいるか」を正しく知り、理解できていないことが問題なのではないかと考えます。

📌利用者が本当に気をつけるべきこととは?

「連携機能を使うときは注意しましょう」

……では、あまりにも抽象的すぎます。

利用者が具体的に注意すべきポイントは以下の通りです:

✅ 連携する前に「許可内容」を必ず確認

- 連携先に「送金」「情報取得」「出金操作」などを許可していないか?

- 権限を一括で許可してしまっていないか?

✅ 不審な連携を発見したら即時対応

- 「連携解除」だけでなく、「連携元のパスワード変更」もセットで行う。

- 連携アプリからの通知内容も定期的に見直す。

✅ 「ログイン通知」や「利用通知」をオンに

- 通知を通じて、不審なアクセスを早期に発見できる。

しかしながら、以上については”自分が何を行っているか?”がわかっているからこそできることであり、自分が行っている操作について理解が足りていなければ、そもそも注意のしようがありません。

二次元バーコード読み取りでPayPayから出金されてしまった手口についても、自分が二次元バーコードを読むことによって何をしているのかを正しく理解していなければ注意のしようがなかったと思われます。

技術的なことを理解するのは難しいという方も少なくないかもしれませんが、よくわからないまま言われたとおりに操作をするというのではなく、自分が行う操作が何をしようとしているものなのか、また、その操作を行うことはどのような結果をもたらすのかを理解、確認した上で操作を行う、また、わからない場合は周囲に確認するといった習慣を持っていたら、被害に遭う前に立ち止まることができていたかもしれません。

🔍サービス提供者が持つべき“攻撃者目線”

では、こうした連携機能が悪用されることを、サービス提供者はどこまで想定すべきなのでしょうか?完璧な想定など不可能ですが、次のような視点が求められます:

👁🗨 想定される悪用パターンを“攻撃者目線”で洗い出す

- 「自分が犯罪者ならどう連携機能を悪用するか?」という思考実験を行う。

🧠 異常検知の自動化と連携ログの可視化

- 不自然な操作(例:短時間で複数回の送金など)を検知し、即時アラート。

- ユーザーが自分の連携履歴を見られる仕組みを設ける。

🔐 「最小権限の原則」に基づいた認可設計

- 初期状態で最低限の権限しか付与せず、必要に応じて段階的に許可を求める設計に。

しかしながら、利用者の場合と同様に、サービス提供者においても、”攻撃者目線”というものに対する理解が足りていなければなかなか気づきようが無いということがあります。

例えば、第三者の銀行口座に盗んだお金を入金し、「間違って振り込んでしまったので返していただけますか?お手間をおかけするのでお礼もお支払いします」と連絡して、マネーロンダリングをしようとする手口があります。

他にも「忙しい事業者に代わって入金の手伝いをして欲しい」といった、スキマバイトを装った手口もあります。

誤入金はあり得ない話ではないので、丁寧に依頼をされたら、疑り深い人でなければ言われたとおりにお金を渡してしまうかもしれませんし、入金代行の仕事だと言われたら「そういう仕事もあるんだ」と思ってしまうかもしれません。

こうした手口があることを知っていれば、もしかしたら?と想像が働きますが、知らなければ気づきようもないかもしれないというのが実際なのではないでしょうか。

悪用パターンに関する知識をどれだけ持っているかは、攻撃者目線に立って思考を行う上で、とても重要なことだと思います。

🛡️利便性と安全性の“共存”を目指して

便利さを優先すれば、セキュリティは下がる。

セキュリティを高めれば、便利さが損なわれる。

このジレンマを超えるには、以下のような**「両立」への努力**が必要です。

🧑💼 利用者には

- 「便利=安全ではない」ことを理解し、連携先の確認や管理を習慣化するリテラシーを。

🏢 提供者には

- 「利便性を損なわずに安全性を確保する」ための設計思想と、継続的なシステム改善を。

🎯まとめ

私たちは今、単一のサービスを守れば良い時代をすでに過ぎました。

いくつものサービスがつながり、利便性が高まるからこそ、その連携を悪用する知恵も犯罪者側で高度化しているのです。

🔒「便利な時代」には、「新しい守り方」が求められています。

利便性に甘えず、冷静にリスクを捉える視点を持つこと。

それが、利用者と提供者の両方に求められる、新しい時代のセキュリティ対策の第一歩です。

そのためにも、標的型攻撃メール訓練などを通じて”悪用パターン”を知ってもらい、会社として、攻撃者目線を持って「サービスを利用する」「サービスを作る」ことができる社員を育てることがますます求められていると考えます。