🛑「@マーク」がURL詐欺の温床に

URLの中に「@」マークが含まれているのを見たことはありますか?

実はこの「@」、本来はユーザー名やパスワードをURLに含めるための記法として存在します。

しかし、この仕様を悪用して、本物そっくりのURLを装いながら全く別のサイトに誘導するフィッシング詐欺が存在します。

📌 @マーク悪用の仕組み

例えば、以下のURLを見てください。(※安全なサンプル)

https://www.amazon.co.jp@security-training.example.com/login

ぱっと見では「amazon.co.jp」にアクセスするように見えますが、

実際には「security-training.example.com」に接続されます。

🛠 なぜそうなるのか?

ブラウザは「@」の前を**ユーザー名(認証情報)**と解釈し、

実際にアクセスするのは「@」の後ろのドメインだからです。

URL構造のイメージhttps://[ユーザー名]@[アクセス先ドメイン]/~

💡 なぜ危険なのか?

- ブランド名をURL先頭に置けるため、安心と誤認しやすい

- スマホなど画面が小さい環境では「@」以降の危険な部分が見切れて見えない

- 「リンク先を確認」しても気づけない人が多い

🤔標的型攻撃メール訓練で注意喚起すべき理由

実際のフィッシング詐欺メール、標的型攻撃メールでは、

「URLを確認したがブランド名が含まれていたので安心してしまった」

というケースが起きています。

そこで、標的型攻撃メール訓練の中でこの手口を再現し、

- クリック率を計測

- クリックした人へ個別フィードバック

- 研修で構造を解説し、危険なURLパターンを認識させる

ことが重要です。

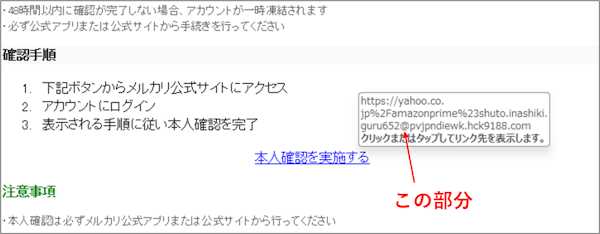

📨 訓練メール文面例

件名: 【重要】業務システムの緊急ログイン確認のお願い

本文:

情報システム部です。

社内業務システムにおいて異常なアクセスが検知されました。

セキュリティ確保のため、以下のリンクから至急ログインし、本人確認を行ってください。

ログイン確認ページ

https://intra.company.com@login-check.example.com/secure

※24時間以内に確認が行われない場合、アカウントが一時停止される可能性があります。

———

情報システム部

内線:1234

ポイント:

- 「intra.company.com」という社内システム風ドメインを先頭に配置

- 実際の接続先は

login-check.example.com(訓練用の安全なドメイン) - 緊急性を装い、クリックを促す典型的フィッシング構成

🔍 訓練後の解説例

訓練後の研修やフィードバックで以下のように説明します。

- URLの本当のアクセス先は「@」の後ろにある

- ブランド名や社内システム名が先頭にあっても安心してはいけない

- 本当に正規のサイトかは「ドメインの末尾部分」を確認することを周知

✅ まとめ

「URLを確認しましょう」という指導はよくされますが、

@マーク悪用のように確認しても見抜きづらい構造的な罠があります。

攻撃者は実際のアクセス先を悟られないよう、今回ご紹介した方法以外にも、サブドメイン名を悪用したり、Google翻訳などのサービスを悪用したりと、様々な手口を駆使して受信者を騙そうと仕掛けてきます。

標的型攻撃メール訓練に今回ご紹介したようなURL偽装の手口を組み込むことで、

社員は“見慣れたURLでも鵜呑みにしない”判断力を身につけられます。