🎯 標的型攻撃メールは「入口」にすぎない。でも…

ランサムウェア被害の多くは、標的型攻撃メールがきっかけであることが多いと言われています。

そのメールを受け取った社員がうっかり添付ファイルを開いてしまい、ランサムウェアを実行してしまえば、あっという間に被害が発生することになってしまいます。

💡 「メール1通」から「全社停止」へとつながる恐ろしさ。

だからこそ、標的型攻撃メール訓練は単なる形式ではなく、**被害の拡大を防ぐ“最後の砦”**として位置づける必要があります。

🌀 手口は無限。でも訓練は有限。そのギャップをどう埋める?

標的型攻撃メールの手口には、以下のようにバリエーションが無数に存在します。

- リンククリック型

- 添付ファイル型(Word、Excel、PDF など)

- なりすまし型(取引先・社内・システム管理者など)

- やり取り型(返信を促す)

💥 すべてのパターンを網羅しようとすると、訓練は終わりません。

✅ だからこそ重要なのは…

“訓練の目的”を明確にすること。

その目的が「ランサムウェア被害の防止」であるなら、

▶ 最も大きな被害に直結する手口に絞ること が、最も合理的です。

🔐 ランサムウェアに直結する訓練とは?

➤ 最優先すべきは「添付ファイル型」と「ClickFix型」

ランサムウェアの初動で最も多いのは、マクロ付きのOfficeファイルやパスワード付きZIPファイルの実行です。社員が何気なくファイルを開き、マクロを有効化した瞬間に感染が始まります。

📂 こうした攻撃に対抗するには、以下のような訓練が有効です:

✅ 添付ファイル型訓練の例

| 項目 | 内容例 |

|---|---|

| 件名 | 「請求書の送付について」「ご契約内容のご確認」など |

| 添付ファイル | Word/Excel形式(マクロ付き)または ZIPファイル形式 |

| メールの文面例 | 「お忙しいところ恐れ入りますが、本日中に内容確認をお願いいたします」など緊急性を強調 |

| 誘導の仕掛け | パスワードは別メールで送る or メール内に書く など、実在メールに近い構成 |

🔔 実際の攻撃メールに極めて近い構成にすることで、訓練の実効性が大幅に高まります。

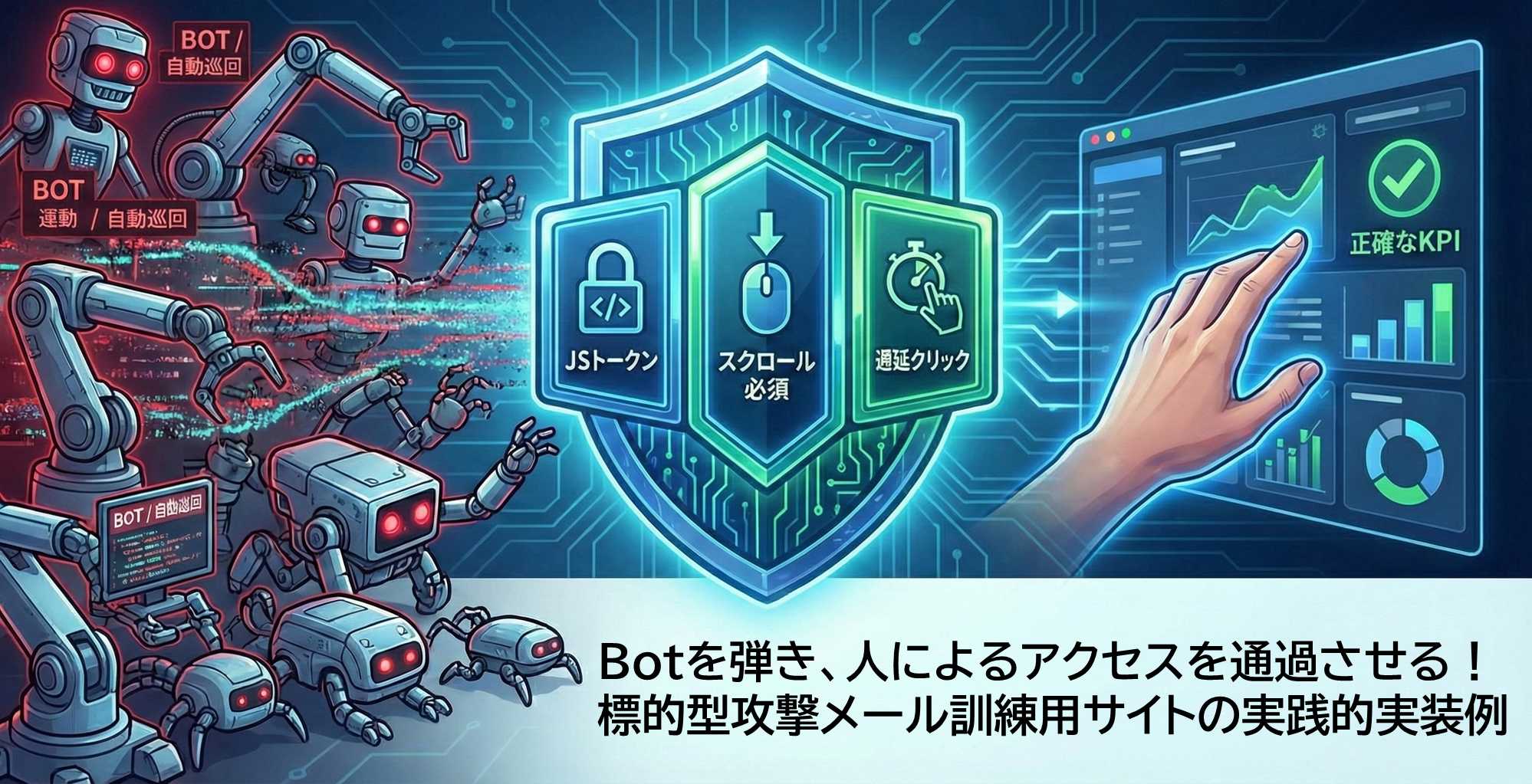

そして、もう一つの手口として注意すべきが、ソーシャルエンジニアリングを悪用し、社員自らの手でマルウェアの実行に繋がるコマンドを実行させる「ClickFix型」の手口です。

この手口はソーシャルエンジニアリングのテクニックを使って、言葉巧みにコマンドを実行させようとするものなので、そういう手口があること自体を社員が知っているかどうかが非常に重要です。

システム担当者なら「そんなバカなこと」と思うようなことも、システムに関する知識が乏しい社員からすれば、「そういうものなのか」と思って実行してしまうことはよくあります。

”知っているか、知っていないか”は、被害の発生を防ぐ上で非常に重要なことです。

❓今はマクロの実行はデフォルトで不可だから添付ファイル型の訓練は不要なのでは?

マクロを悪用したマルウェアによる被害が急増したことで、MicrosoftではOfficeのセキュリティ対策として、インターネットから入手したOfficeファイルはデフォルトでマクロの実行を不可とする対策を行いました。

このおかげで、メールに添付されているOfficeファイルを開いても、直ちにランサムウェアが実行されてしまうことはなくなっています。このため、添付ファイル型の訓練なんてやらなくてもよいのでは?と思う方もいらっしゃるかもしれません。

しかし、Microsoftが行ったことは「デフォルトで実行不可」としただけで、「実行不可」としたわけではありません。実行させるまでのステップはありますが、手順を踏めば実行することは可能です。

Microsoft Officeでは、マクロ付きのファイルを開くと、マクロを有効化するかどうかを尋ねる警告が表示されますが、この警告の意味について御社の社員は全員、きちんと理解をしているでしょうか?

「警告がいつも表示されるけど、よくわからないのでいつも押して消してる」

といった行動を取っている社員はいないでしょうか?

意味もわからずにボタンを押してしまうような社員がいる場合、ClickFixのようにそれらしい説明で社員を誘導し、言葉巧みにマクロを実行させるよう仕向けられたら、いくらマクロが「デフォルトで実行不可」となっていても被害は発生してしまうことになります。

🧩 添付ファイル型が難しい場合の“代替案”

Gmailを利用しているケースのように、セキュリティポリシーや運用ルールによって、添付ファイル型の訓練が難しい場合もあるかもしれません。

そんなときは、**「ファイルダウンロードリンク型」**が有効です。

💡 例:

「ご確認ください」という文面でGoogleドライブ風の偽画面に誘導し、

そこからファイルダウンロードを促す流れにすることで、

実際の攻撃と同様の行動を引き出すことが可能です。

実際、攻撃者もこうした回避策を駆使して、ランサムウェアを実行させようと仕掛けてくる可能性があります。

📣 訓練の目的は「全部やること」ではなく、「最悪を防ぐこと」

訓練を行う際、「すべての手口を網羅しなければならない」という思い込みに陥ってしまいがちです。

でも実際には──

🎯 「被害が最大化するリスクを最小化する」ことこそが、本当の目的です。

つまり、

- 「添付ファイルを開くとヤバい」ということを体験的に学ぶ

- 「怪しいと思ったら、報告する」習慣をつける

- 「中身を見たい」という欲求を抑える訓練をする

- 「マルウェアが実行されるプロセス」を知る

- 「WindowsやOfficeが何故警告を表示するのか?」その理由を知る

このような目的を、確実に伝えることが訓練の本質です。

✅ 「限られた訓練」で最大の成果を得るために

✔ 手口は無数にあれど、

✔ 訓練には限りがあります。

だからこそ、

📌 最大の被害を防ぐための「高リスク手口」に絞った訓練 を実施すべきです。

特に「添付ファイル型訓練」や「ファイルダウンロード型」、「ClickFix型」は、ランサムウェア防止の観点からは最優先で実施すべき訓練形式です。

これら複数の手口を巧みに組み合わせた、高度で巧妙な手口も今後登場してくるかもしれません。

ほとんどの人が開かない訓練なら、やっても意味が無いのでは?と思う方もいらっしゃるかもしれませんが、一人でも開いてしまう人がいれば、実際の攻撃であれば被害の発生に繋がります。

「開封率が非常に低いならやらなくていい」ということではなく、全ての社員が必要な知識をちゃんと持っているのかどうか?という観点で訓練やセキュリティ教育の実施を考えるべきです。

実施後は必ず、「なぜこの訓練だったのか」「どう行動すべきだったのか」「何を知る必要があるのか」を丁寧に解説しましょう。

🔎 訓練の質は、企業の危機管理力を映す鏡。

限られた回数でも、正しい設計と実施で、社員の意識と行動は必ず変わります。