標的型攻撃メール訓練を実施した際、

「誰もクリックしていないはずなのに、クリックされた記録がある」

という状況に遭遇したことはありませんか?

昨今のセキュリティシステムでは、ネットワークを流れるデータの中に不審なプログラムや不審なURLが含まれていないかどうかをチェックするため、メールや添付ファイル内に含まれるリンク先を抽出してアクセスを行うものがあります。

このため、標的型攻撃メール訓練を実施すると、誰もクリックしていないはずなのに、クリックされた記録が発生するという現象となって現れます。

セキュリティシステムがメールや添付ファイル内に含まれるリンク先にアクセスするといった仕様は、製品仕様としては全く公開されていないので、このような裏仕様?を知らない訓練実施担当者からすると、誰もクリックしていないのにクリックした記録が発生するというのは、訓練実施システムの不具合なのではないか?と考えたりしてしまうわけですが、実際にはこのようなことが起きているということになります。

このようなケースでは、社員が本当にクリックしたのか、それともセキュリティシステムが自動的にリンクにアクセスしただけなのかを見極める必要があります。

🔍 なぜ“偽クリック”が記録されるのか?

メールセキュリティ対策製品(例:Microsoft Defender for Office 365、Proofpoint、Trend Microなど)の中には、メール内に含まれるリンクを自動的に検査する機能が搭載されています。

これは、リンクがフィッシングサイトやマルウェア配布サイトでないかどうかをチェックするために、メールが受信された段階や、ユーザーが開封する直前にアクセスを行う仕組みです。

🧠 結果として、社員本人がクリックしていなくても「アクセスログ」が残ってしまうのです。

✅ 自動アクセスと社員のクリックを区別するには?

では、こうした“自動アクセス”と“実際のクリック”を見分けるために、訓練実施担当者はどのような工夫をすべきでしょうか?以下に具体的な対策を紹介します。

① アクセスログに含まれる「User-Agent」を分析する

アクセスログには、アクセス元のブラウザや端末を示す「User-Agent情報」が記録されます。

- ✅ 社員が使っているブラウザ →

Chrome,Edge,Safari,Firefoxなど - 🚨 セキュリティシステム →

Trend Micro,Microsoft Exchange,Proofpoint,Barracuda,URLExpanderなど、人間が使うブラウザとは異なる識別子を持っています。

ログに記録されたUser-Agentを調べることで、自動アクセスかどうかを判別できることがあります。

② アクセス元のIPアドレス情報を分析する

セキュリティシステムによるアクセスの場合、セキュリティシステムを提供するセキュリティシステムベンダー側で用意しているサーバー群からリンク先にアクセスを行うものがあります。

このため、リンク先にアクセスがあったデータのアクセス元のIPアドレス情報を元に、どこからアクセスがあったのか?を調べることで、自動アクセスかどうかを調べることができます。

例えば、Microsoft Defenderの場合は、アクセス元のIPアドレスの保有者情報を調べると「MICROSOFT-CORP-MSN-AS-BLOCK」となりますので、自社が利用しているネットワークのIPアドレスとは異なっていることから、自動アクセスであると判別できることになります。

💡標的型攻撃メール対応訓練実施キットでは、開封者情報として記録されたアクセス元IPアドレスの保有者情報を自動で取得する機能を提供していますので、手作業でいちいち保有者情報を調べる必要はないようにしています。(地味ですが、集計作業を効率化するためには欠かせない機能です)

③ アクセス時間帯とパターンを分析する

セキュリティシステムによるアクセスは、以下のような特徴を持っています。

- メールが配信されてから「数秒〜数分以内」にアクセス

- 「クリックの集中」が見られる

- クリックした部署が不自然なほど広範囲に及ぶ(全員がクリック?)

こうした傾向が見られた場合は、自動チェックが原因である可能性が高いと判断できます。

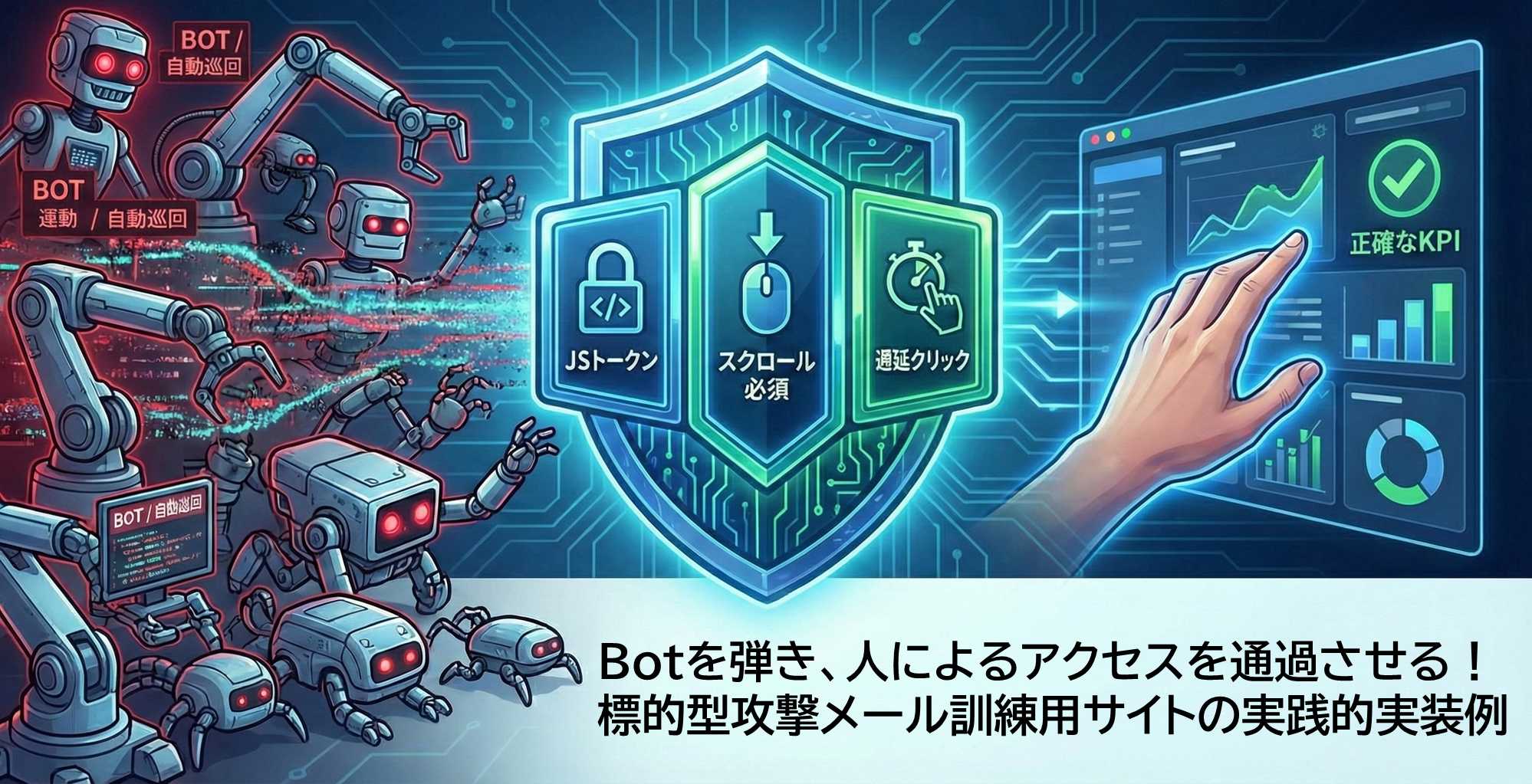

④ 訓練用URLに“人間にしか反応できない要素”を付加する

例えば…

- URLにクリックボタンや確認ページを表示し、「さらに進む」ボタンを設置

- JavaScriptでマウス操作やスクロール操作の有無を検出する仕掛けを入れる

- クッキーやセッション情報を使って、連続した操作があるかを確認

自動アクセスでは決められた操作しか行わないので、人手でなければ行えない操作を含ませることで、単なる“URLへの1回アクセス”で終わるセキュリティシステムの挙動とは明確に区別できます。

⑤ 特定のクエリパラメータやリダイレクトを用いたアクセス経路の分岐

例えば、リンクURLに以下のような工夫をすることも効果的です。

https://training.example.com/click?id=USERID&check=true

check=trueのときは人間が操作したかどうかを問うページを表示- 自動アクセスが確認されるURL(特定のUser-Agent)からのアクセスはログに残すだけで何も表示しない

⑥ 訓練メール内に“人間では反応できない要素”を付加する

④の逆で、訓練メール内に人手ではクリックできない隠しリンクを設定し、そのリンク先にアクセスしてきたら自動アクセスであると判別する方法もあります。

セキュリティシステムは目には見えないリンクなどもデータとして拾ってしまうため、人の目には見えないようなリンク先であってもアクセスを行ってしまいます。これを逆手に取って、自動アクセスであるかどうかを判別するというのも一つの方法です。

🧩 記録されたクリック=「社員がクリック」とは限らない!

訓練結果の集計を行う際、**「記録がある=社員がクリックした」**と短絡的に判断するのは危険です。

実際には、セキュリティ対策システムの自動チェックによるものかもしれません。

ですので、訓練実施結果を集計する際は、この点に注意する必要があります。

📢 御社の訓練の仕組みでは自動クリックを判別できますか?

訓練の目的は「社員の行動変容を促すこと」であり、誤認によるデータの解釈ミスは、的外れな対策につながるリスクがあります。

例えば、実際にはクリックしていない社員に「クリックしたので追加研修を受けてください」などとすれば、社員に不満を持たれてしまい、訓練の実施そのものに不信感を抱かれてしまうかもしれません。

正確な集計・判断のためにも、自動アクセスと人間のアクセスを見分ける工夫を取り入れることは不可欠ですが、御社が現在利用している訓練の仕組みでは、前述の①~⑥の工夫を取り入れることはできるでしょうか?

もし、これから訓練を実施するための仕組みを導入することを検討されるのであれば、前述の①~⑥の工夫を取り入れた形で訓練を実施することができるようになっているかどうか?を、選定条件に加えることを強くお奨めします。