HTMLソースを利用して本物そっくりの標的型攻撃メールを作る

標的型攻撃メール訓練は、いかに現実に近いシナリオを再現できるかが効果を左右します。

特に「実際に受信したフィッシング詐欺メール」を元にした訓練は、社員にとってのリアリティが段違いです。

本記事では、受信メールのHTMLソースを取得して訓練メールに活用する方法を、具体的な手順と安全上の注意点を交えて解説します。

1. なぜ“実際の詐欺メール”を使うのか?

- ✅ 現実に届く文章や見た目を再現できる

- ✅ 社員に「自分も騙されるかも」という危機感を持たせられる

- ✅ 実際の攻撃トレンドに即した訓練が可能

💡 実在する攻撃の雰囲気をそのまま使うことで、「訓練だから」と油断してしまう社員の意識を変えられます。

2. HTMLソースを使った訓練メール作成の流れ

- フィッシングメールのHTMLソースを取得

- 訓練用に無害化・改変

- 訓練システムに貼り付けて配信

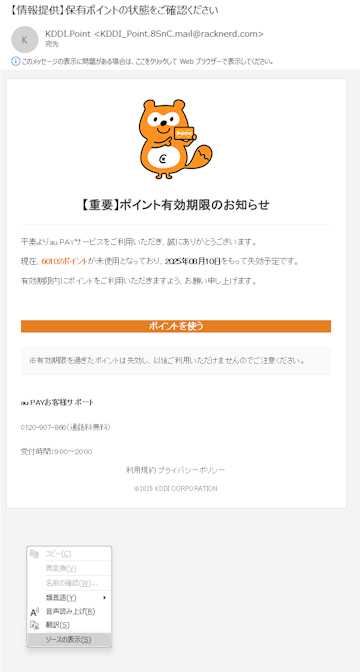

実際に受信した巧妙な内容のフィッシング詐欺メールは「HTMLメール」であることがほとんどです。

「HTMLメール」を訓練メールとして再現するには、まず、受信したフィッシング詐欺メールのHTMLソースコードを取得することが必要です。

主なメールソフトで受信したメールからHTMLソースコードを取得する方法は次の通りです。

3. HTMLソースの取得方法

📧 Outlook(デスクトップ版)

- 対象メールを開く

- [アクション] → [その他のアクション] → [メッセージのソースの表示] をクリック

- 表示されたHTMLコードを全選択してコピー

📧 Gmail(ブラウザ版)

- メールを開く

- 右上の「︙」メニューから [メッセージのソースを表示] を選択

- 表示されたページからHTMLコードをコピー

📧 Thunderbird(デスクトップ版)

- メールを開きます。

- メールの右クリックメニューから「ソースを表示」を選択します。

- HTMLソースコードが表示されるので、それをコピーして保存することができます。

📧 Apple Mail

- メールを開きます。

- メールの「表示」メニューから「メッセージ」→「ソースの表示」を選択します。

- HTMLソースが表示されます。これをコピーして必要な場所に保存できます。

4. 訓練用に改変する際の注意点

⚠️ 絶対にやってはいけないこと

- 本物の詐欺サイトやマルウェアへのリンクを残すこと

- 本物の送信元アドレスや受信者情報をそのまま使うこと

本物の詐欺サイトへのリンクなどを残してしまうと、実際に被害に遭ってしまう可能性がありますので、こうした情報はHTMLソースコードから全て削除してください。

また、JavaScriptなどが含まれているような場合も全て削除するようにしてください。

なお、正規サイトのURLであっても、正規サイトから使用の許諾、また、リンクの許諾を受けていないような場合は、自社のURLに書き換えるなど、著作権等に配慮した対応が必要です。

🔧 無害化・改変のポイント

- リンクURLの置き換え

実際の詐欺URL → 社内訓練用ドメインやダミーサイトに変更

- 外部画像の処理

外部URLの画像は、自社サーバに保存するかBase64で埋め込み

多くのメールソフトはデフォルトで外部URLの画像にアクセスしない設定になっており、×印として表示されてしまうため、確実に画像を表示させたいのであれば、画像データをBase64エンコードしてHTMLコード内に埋め込むことをお奨めします。

- 個人情報のマスキング

受信者名やメールアドレスを置き換え(例:example@company.com)

- エンコードの統一

UTF-8に設定して文字化け防止

5. 訓練メール送信システムへの反映

- 改変したHTMLを訓練システムの「HTMLメール本文」欄に貼り付け

- プレビューでレイアウト崩れがないか確認

- 必ずテスト送信を実施して、画像・リンクの動作を確認

以上の手順を踏むことで、実際に届いたフィッシング詐欺メールのHTMLソースを活用し、本物そっくりの訓練メールを作成できます。

安全のための無害化処理は必須ですが、現実の脅威に近い訓練を行うことで、社員のセキュリティ意識は確実に高まり、実際の攻撃に遭遇した際の対応力も向上します。

HTMLについての理解や、無害化に関する知識は必要ですが、実際の詐欺URLを訓練用のURLに置き換えるといった作業であれば、HTMLについて詳しくならなくても、できないことでは無いと思います。

本物のフィッシング詐欺メールを受信する機会も少なくないと思いますので、これまでテキスト形式の訓練メールしか使ったことがないということであれば、本物を参考にした訓練メールで訓練を実施してみることも検討してみてはと思います。