🛡 なぜ「URLの違い」を確認する必要があるのか?

あなたの目に映るリンクが「https://www.amazon.co.jp/」でも、

実際にクリックした先が「https://amazon-login-auth.jp/」だったとしたら――?

こうした見た目と実際のリンク先URLの違いは、

フィッシング詐欺に使われるもっとも基本的な“ワナ”のひとつです。

🔸 見えているURL=本物に見える

🔸 実際のURL=偽物サイト(個人情報を抜き取る)

このギャップに気づけるかどうかが、詐欺を見抜く鍵になります。

しかし、インターネットの技術に詳しくない方の中には、見えているURLと実際のURLが違っていても、それが「おかしい」と気づくことができない方がいます。

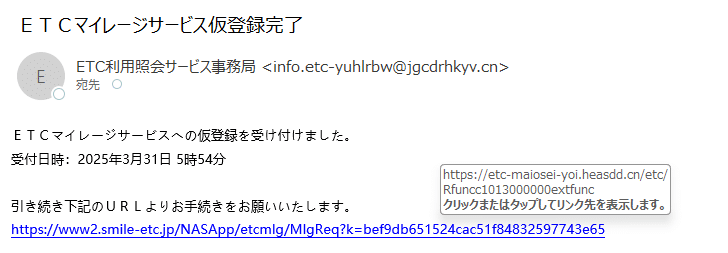

💻 パソコンでURLの違いを見抜く方法

このページをご覧いただいている方は既にご存じであるとは思いますが、実際のリンク先を確認する方法についておさらいしておきます。

✅ 方法①:リンクにマウスをのせる(ホバー)

メールソフトやWebメール(Gmail・Outlookなど)で、リンク部分にマウスカーソルをのせるだけでOK。図の例のように、画面左下やポップアップに、実際のリンク先URLが表示されます。

✅ 方法②:リンクを右クリックしてコピー

- リンクを右クリック

- 「リンクのコピー」を選択

- メモ帳などに貼り付けてURLの中身をチェック

🔍 ドメイン名の一部に違和感がないか、必ず確認しましょう。

たとえば、以下のような例には要注意です。

| 表示 | 実際のリンク先 | 判定 |

|---|---|---|

https://www.google.com/ | https://login.google.secure-mypage.ru/ | ❌偽装URL |

https://rakuten.co.jp/ | https://secure-rakuten-login.com/ | ❌偽装URL |

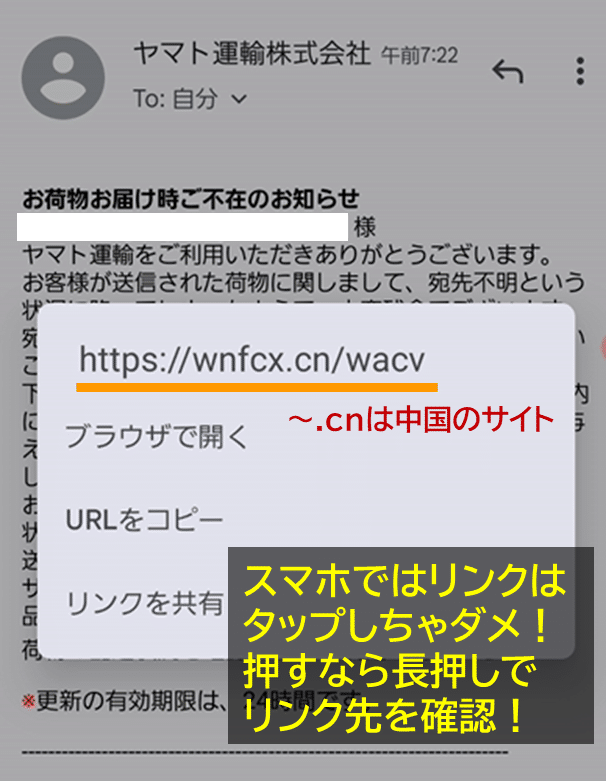

📱 スマートフォンで確認する方法

スマホはPCと比べてリンクの中身を確認しづらいのが難点ですが、次の方法でチェックできます。

長押しで確認する方法を知らない方も意外と多いので、こうした情報を社内に周知することも必要かと思います。

✅ 方法①:リンクを長押し

リンクを長押しすると、

「リンクのプレビュー」や「リンクをコピー」などのオプションが表示されます。

👉 コピーしてメモ帳やLINEの自分宛トークに貼り付けるとURLが確認できます。

✅ 方法②:プレーンテキスト表示に切り替える

HTML形式のメールでは、リンクの実態が見えません。

メールアプリでプレーンテキスト表示に切り替えられれば、URLそのものが露出します。

✉️ 【訓練用メールサンプル】URLの違いに気づけるか?

以下は訓練用のフィッシング詐欺メールのサンプルです。

見た目のURLと実際のリンク先を異なるものにするには、HTML形式で訓練メールを作成することがポイントです。

📩 訓練メールサンプル

件名:📌【重要】本人確認のお願い

本文:

<html>

<body>

<p>平素よりご利用いただきありがとうございます。<br>

セキュリティ対策の一環として、以下のリンクより本人確認をお願いいたします。</p>

<p>▶︎【本人確認ページ】<br>

<a href=”https://login.verify-secure-alerts.com/“>https://www.security-check.jp/</a></p>

<p>※確認が完了しない場合、アカウントが一時的に制限される可能性があります。</p>

</body>

</html>

❗️ 解説

表示URLは「security-check.jp」と本物っぽいですが、

リンク先URLはまったく別の「verify-secure-alerts.com」。

ドメイン名が違っていれば、それはもう別のサイトです。

「メール内に表示されているURLと、実際のリンク先のURLが違っていたら不審なメールである」

と疑うのは、フィッシング詐欺メールに騙されないための基本中の基本であるということを全社員に認識してもらいましょう。

📘リンクを「見る力」があるかどうかの確認を

冒頭で記載したとおり、インターネットに詳しくない方の中には、見えているURLと実際のURLが違っていても、それが「おかしい」ことに気づけない方がいます。

今どきそんな人がいるの?と思う方もいらっしゃるかもしれませんが、実際に居るので、被害が後を絶たないわけです。

「自社の社員にはそんな人居ない」と思ったとしても、本当にそうなのかどうかは実際に訓練を実施して確認してみるべきだと思います。

- 👀 表示されているURLと実際のリンク先URLが違う場合は要注意!

- 💻 PCではマウスオーバー/右クリックコピーで確認

- 📱 スマホでは長押し/リンクコピーで確認

- 🧠 繰り返し訓練で「違和感を見抜く目」が育つ

📌広報やマーケティング部門にも意識してもらう

メール配信サービスやメールマーケティングシステムの中には、アクセスの記録などを取るために、メールに記載するURLとは異なるURL(サービス側で用意した記録用のURL)を実際のリンク先に設定してしまうものもあります。

フィッシング詐欺メールが横行している現在においては、メール内に表示されているURLと実際のリンク先が異なっていたら不審なメールではないか?と疑われてしまうのがあたり前となっていますので、実際には不審なメールではないとしても、見た目のリンク先と実際のリンク先が異なるメールを配信してしまうことは、クリック率を下げてしまうだけでなく、企業としての信用に傷を付けてしまうことになってしまうかもしれません。

対外的な信用という観点からも、メール内に表示されているURLと実際のリンク先が異なるようなメールは基本的に送らないようにするか、どうしてもそうせざるを得ない場合は、本文中に注意書きを入れて配信するようにするべきであることを、訓練などを通じて社員に周知するべきです。

🧩 社内教育に活用するには?

メール内に表示されているURLと実際のリンク先が異なっていたら不審なメールではないか?と疑うのは、被害に遭わないための基本中の基本と言える動作です。

実際のリンク先を確認する習慣を付けてもらうためにも、以下のような取り組みがおすすめです。

✅ 訓練メールにわざと偽装されたURLを使ってみる

✅ 社内で**「URL偽装を見破れ!」クイズ大会を開催

✅ 研修資料に実際の詐欺メール例**を取り入れて解説

💡メールに書かれたURLは“本物”とは限りません。

自分の目で確かめる事ができる知識と習慣を身につけてもらう取り組みを、是非、訓練設計やセキュリティ教育計画に取り入れてください。